摘要

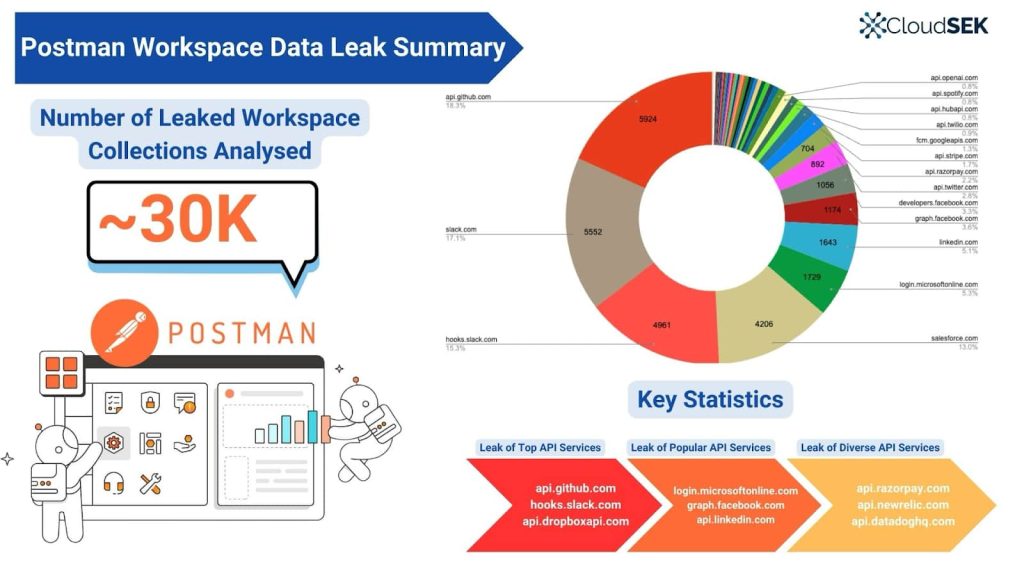

- 30,000 个公共工作区被暴露: CloudSEK 发现 Postman 工作区存在大量数据泄露。

- 存在风险的敏感数据:泄漏的数据包括 API 密钥、令牌和管理员凭证。

- 受影响的主要平台: 受影响的服务包括 GitHub、Slack 和 Salesforce。

- 主要原因: 错误配置访问、明文存储和公开共享集合。

- 缓解步骤: 使用环境变量、轮换令牌并采用秘密管理工具。

2024 年 12 月 23 日,CloudSEK 的 TRIAD 团队从滥用 Postman Workspaces(一种流行的基于云的 API 开发和测试平台)中发现了关键安全漏洞和风险。

在长达一年的调查中,研究人员发现超过30,000个可公开访问的工作区泄露了有关第三方API的敏感信息,包括访问令牌、刷新令牌和第三方API密钥,给企业和个人带来了严重风险。

通过 CloudSec

根据该公司与 Hackread.com 共享的报告,泄露的数据涉及各行各业的组织,从小型企业到大型企业,影响到 GitHub、Slack 和 Salesforce 等主要平台。受影响的关键行业包括医疗保健、运动服装和金融服务,使企业面临众多威胁和安全风险。

研究人员指出,导致这些数据泄漏的常见做法包括无意中共享 Postman 集合、错误配置访问控制、与可公开访问的存储库同步,以及未加密的明文存储敏感数据。

这些漏洞可能导致严重后果。泄露的数据包括管理员凭据、支付处理 API 密钥和对内部系统的访问权限,会给受影响的组织造成财务和声誉损失。

Postman 中的敏感数据泄露会给个人开发者和整个组织带来严重后果。据报道,api.github.com、slack.com 和 hooks.slack.com 等顶级 API 服务暴露的秘密最多。Salesforce.com、login.microsoftonline.com 和 graph.facebook.com 等知名服务也被曝光。

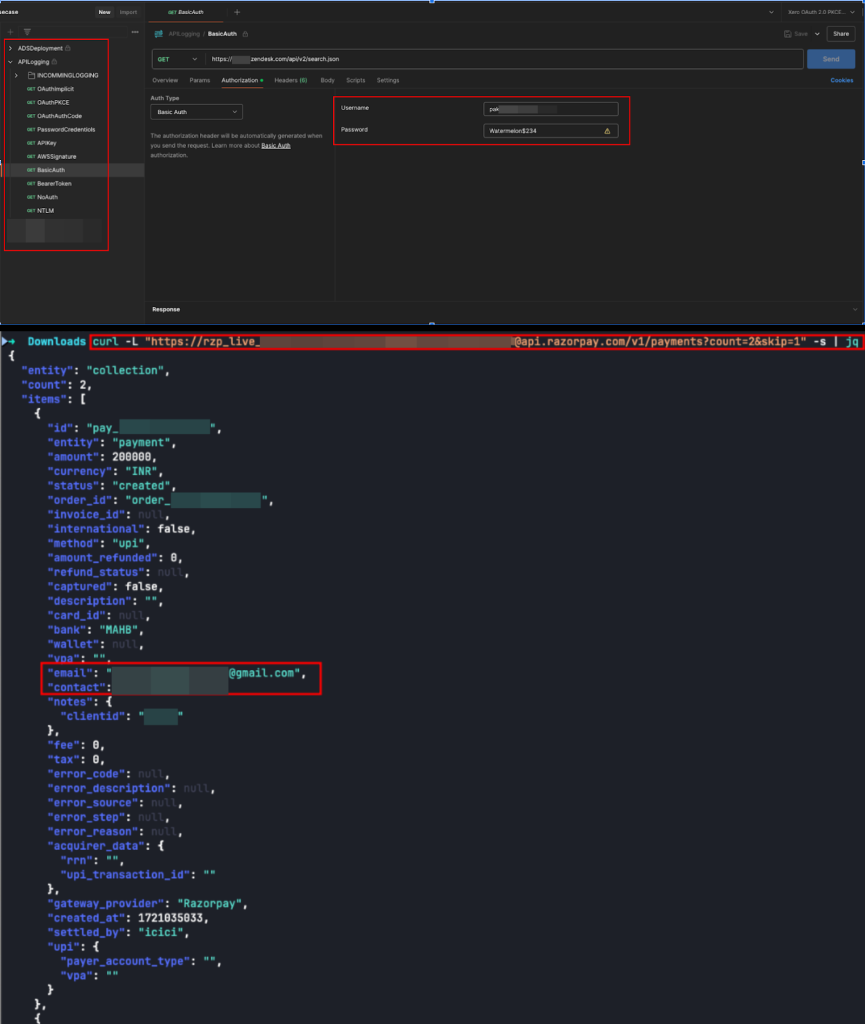

泄漏的 ZenDesk 凭证和泄漏的 Razorpay API 密钥(Via CloudSec)

泄漏的 API 密钥或访问令牌可让攻击者直接访问关键系统和数据,从而可能导致数据泄露、未经授权的系统访问以及网络钓鱼和社交工程攻击的增加。

Postman 经常存储 API 密钥、机密和 PII 等敏感信息,用于与 API 进行身份验证和通信。为确保数据安全,企业应明智地使用环境变量、限制权限、避免使用长期令牌、使用外部机密管理,并在共享任何集合或环境之前进行仔细检查。

CloudSEK 负责任地向受影响的组织报告了大多数已发现的事件,帮助降低了风险。为防止此类风险,CloudSEK 建议企业采取更可靠的安全措施,例如使用环境变量避免硬编码敏感数据、限制权限、频繁轮换令牌、利用秘密管理工具,以及在共享之前仔细检查集合。

此外,在这些发现披露后,Postman 还实施了一项秘密保护策略,以防止敏感数据在公共工作空间中暴露。如果发现秘密,该政策会提醒用户,提供解决方案,并帮助用户过渡到私人或团队工作空间。

从本月开始,我们将从公共 API 网络中移除已知暴露机密的公共工作空间。该公司指出:“随着我们推出这一政策变更,包含秘密的公共工作空间的所有者将收到通知,并有机会在该工作空间从网络中移除之前删除其暴露的秘密。”